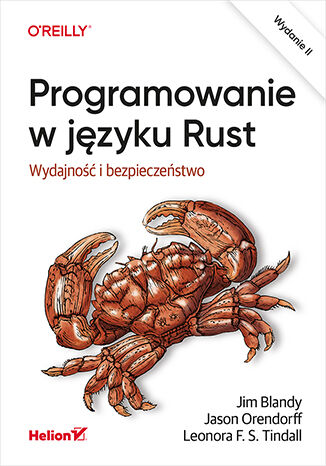

Programowanie w języku Rust. Wydajność i bezpieczeństwo. Wydanie II Jim Blandy, Jason Orendorff, Leonora F. S. Tindall

- Autorzy:

- Jim Blandy, Jason Orendorff, Leonora F. S. Tindall

- Wydawnictwo:

- Helion

- Wydawnictwo:

- Helion

- Ocena:

- Stron:

- 688

- Druk:

- oprawa miękka

- Dostępne formaty:

-

PDFePubMobi

Opis

książki

:

Programowanie w języku Rust. Wydajność i bezpieczeństwo. Wydanie II

Twórcy aplikacji często zapominają o kodzie systemowym, a to dzięki niemu funkcjonują system operacyjny, sterowniki, system plików czy zarządzanie pamięcią. Żadna aplikacja nie będzie działać bez poprawnego kodu systemowego. Język Rust jest dla programistów systemowych wyjątkowym narzędziem, rozwiązującym wiele znanych od dziesięcioleci problemów. Pozwala uniknąć mnóstwa powszechnie popełnianych błędów i tworzyć należytej jakości kod systemowy.

Dzięki tej książce zaczniesz kodować w języku Rust. Zrozumiesz też istotę programowania systemowego. Dowiesz się, w jaki sposób zapewnić bezpieczeństwo pamięci i wątków, a także jak sprawić, aby program był wykonywany szybko i bez błędów. Nauczysz się bezpiecznego stosowania operacji współbieżnych i poznasz zasady obsługi błędów. Przekonasz się, w jaki sposób Rust umożliwia kontrolę nad zużyciem pamięci i procesora, dodatkowo otrzymasz mnóstwo wskazówek ułatwiających tworzenie wydajnego i bezpiecznego kodu. Przewodnik jest przeznaczony głównie dla programistów systemowych, na lekturze jednak skorzystają również twórcy aplikacji, którzy dowiedzą się, jak mogą pisać lepszy, efektywniejszy i łatwiejszy w utrzymaniu kod.

W książce między innymi:

- solidne wprowadzenie do języka Rust

- podstawowe typy danych, a także pojęcia związane z własnością i pożyczaniem

- obsługa błędów, paczki i moduły

- zestawy metod i typy generyczne

- domknięcia, iteratory i programowanie asynchroniczne

- zaawansowane mechanizmy języka Rust

Rust: zadbasz o najwyższą jakość oprogramowania systemowego!

Wybrane bestsellery

Zobacz pozostałe książki z serii

Helion - inne książki

Dzięki opcji "Druk na żądanie" do sprzedaży wracają tytuły Grupy Helion, które cieszyły sie dużym zainteresowaniem, a których nakład został wyprzedany.

Dla naszych Czytelników wydrukowaliśmy dodatkową pulę egzemplarzy w technice druku cyfrowego.

Co powinieneś wiedzieć o usłudze "Druk na żądanie":

- usługa obejmuje tylko widoczną poniżej listę tytułów, którą na bieżąco aktualizujemy;

- cena książki może być wyższa od początkowej ceny detalicznej, co jest spowodowane kosztami druku cyfrowego (wyższymi niż koszty tradycyjnego druku offsetowego). Obowiązująca cena jest zawsze podawana na stronie WWW książki;

- zawartość książki wraz z dodatkami (płyta CD, DVD) odpowiada jej pierwotnemu wydaniu i jest w pełni komplementarna;

- usługa nie obejmuje książek w kolorze.

Masz pytanie o konkretny tytuł? Napisz do nas: sklep@ebookpoint.pl

Książka drukowana

Oceny i opinie klientów: Programowanie w języku Rust. Wydajność i bezpieczeństwo. Wydanie II Jim Blandy, Jason Orendorff, Leonora F. S. Tindall

(5)-

6

-

5

-

4

-

3

-

2

-

1

4.0(1)

(2)

(0)

(1)

(0)

(1)

Oceny i opinie poprzedniego wydania

więcej opinii