Recenzje

Skandynawia. Śladami wikingów. Wydanie 1

Odludzie Europy

Jest w tytule pewna przesada, niemniej olbrzymia Skandynawia kusi niezmierzonymi przestrzeniami i naturalną przyrodą. Niewielka liczba mieszkańców tylko podkreśla ich zależność od sił natury. I choć Dania, Norwegia, Szwecja i Finlandia mają nowoczesne oblicza, to najciekawszym magnesem jest dzika przyroda.

Omawialiśmy już w tym miejscu przewodniki Petera Zrałka (Turcja, Portugalia), ceniąc je za subiektywizm i wiarygodność. Kolejny, zapraszający do Kariny bodaj najlepiej autorowi znanej, niesie te same walory. Owszem, zawiera niezbędne, a dostępne także w innych publikacjach wiadomości, ale sugestywna relacja z miejsca, które poznał sam, sprawia, że przewodnik czyta się niemal jak reportaż.

Wydawca oferuje własną metodologię poznawania Skandynawii. Najpierw oferuje 10 tras, które prowadzą do najciekawszych zdaniem edytora i autora miejsc, takich jak choćby: jezioro Vaetern, Kanał Go-tajski, twierdze południowej Norwegii, fiordy zachodniego wybrzeża, szwedzkie rezydencje królewskie, czy szlak przez fińską Karelię. Oferta jest krajoznawcza, ale znacząca w niej jest także informacja kulturalna. Dopiero gdy czytelnik zdecyduje, co chce w Skandynawii poznawać, zostaje otwarta przed nim całkiem spora turystyczna encyklopedia. Opisy miejsc są drobiazgowe, informacje aktualne, wiele rad jest bezcennych i pozwala uniknąć problemów. Mapy i plany ułatwiają orientację w podróży, zaś informacje o cenach pomogą w dyscyplinie budżetowej.

Książka jest ilustrowana kolorowymi fotografiami autora, zawiera podręczne minirozmówki (duńskie, norweskie, szwedzkie i fińskie), zresztą najmniej tu potrzebne, jako że Skandynawowie powszechnie mówią świetnie po angielsku; jest i indeks nazw geograficznych. Ten ostatni uświadamia nam, jak olbrzymia jest Skandynawia, tak bliska, a tak nam mało znana.

Jest w tytule pewna przesada, niemniej olbrzymia Skandynawia kusi niezmierzonymi przestrzeniami i naturalną przyrodą. Niewielka liczba mieszkańców tylko podkreśla ich zależność od sił natury. I choć Dania, Norwegia, Szwecja i Finlandia mają nowoczesne oblicza, to najciekawszym magnesem jest dzika przyroda.

Omawialiśmy już w tym miejscu przewodniki Petera Zrałka (Turcja, Portugalia), ceniąc je za subiektywizm i wiarygodność. Kolejny, zapraszający do Kariny bodaj najlepiej autorowi znanej, niesie te same walory. Owszem, zawiera niezbędne, a dostępne także w innych publikacjach wiadomości, ale sugestywna relacja z miejsca, które poznał sam, sprawia, że przewodnik czyta się niemal jak reportaż.

Wydawca oferuje własną metodologię poznawania Skandynawii. Najpierw oferuje 10 tras, które prowadzą do najciekawszych zdaniem edytora i autora miejsc, takich jak choćby: jezioro Vaetern, Kanał Go-tajski, twierdze południowej Norwegii, fiordy zachodniego wybrzeża, szwedzkie rezydencje królewskie, czy szlak przez fińską Karelię. Oferta jest krajoznawcza, ale znacząca w niej jest także informacja kulturalna. Dopiero gdy czytelnik zdecyduje, co chce w Skandynawii poznawać, zostaje otwarta przed nim całkiem spora turystyczna encyklopedia. Opisy miejsc są drobiazgowe, informacje aktualne, wiele rad jest bezcennych i pozwala uniknąć problemów. Mapy i plany ułatwiają orientację w podróży, zaś informacje o cenach pomogą w dyscyplinie budżetowej.

Książka jest ilustrowana kolorowymi fotografiami autora, zawiera podręczne minirozmówki (duńskie, norweskie, szwedzkie i fińskie), zresztą najmniej tu potrzebne, jako że Skandynawowie powszechnie mówią świetnie po angielsku; jest i indeks nazw geograficznych. Ten ostatni uświadamia nam, jak olbrzymia jest Skandynawia, tak bliska, a tak nam mało znana.

Tygodnik Angora Ł. Azik, 2014-04-13

Skandynawia. Śladami wikingów. Wydanie 1

Odludzie Europy

Jest w tytule pewna przesada, niemniej olbrzymia Skandynawia kusi niezmierzonymi przestrzeniami i naturalną przyrodą. Niewielka liczba mieszkańców tylko podkreśla ich zależność od sił natury. I choć Dania, Norwegia, Szwecja i Finlandia mają nowoczesne oblicza, to najciekawszym magnesem jest dzika przyroda.

Omawialiśmy już w tym miejscu przewodniki Petera Zrałka (Turcja, Portugalia), ceniąc je za subiektywizm i wiarygodność. Kolejny, zapraszający do Kariny bodaj najlepiej autorowi znanej, niesie te same walory. Owszem, zawiera niezbędne, a dostępne także w innych publikacjach wiadomości, ale sugestywna relacja z miejsca, które poznał sam, sprawia, że przewodnik czyta się niemal jak reportaż.

Wydawca oferuje własną metodologię poznawania Skandynawii. Najpierw oferuje 10 tras, które prowadzą do najciekawszych zdaniem edytora i autora miejsc, takich jak choćby: jezioro Vaetern, Kanał Go-tajski, twierdze południowej Norwegii, fiordy zachodniego wybrzeża, szwedzkie rezydencje królewskie, czy szlak przez fińską Karelię. Oferta jest krajoznawcza, ale znacząca w niej jest także informacja kulturalna. Dopiero gdy czytelnik zdecyduje, co chce w Skandynawii poznawać, zostaje otwarta przed nim całkiem spora turystyczna encyklopedia. Opisy miejsc są drobiazgowe, informacje aktualne, wiele rad jest bezcennych i pozwala uniknąć problemów. Mapy i plany ułatwiają orientację w podróży, zaś informacje o cenach pomogą w dyscyplinie budżetowej.

Książka jest ilustrowana kolorowymi fotografiami autora, zawiera podręczne minirozmówki (duńskie, norweskie, szwedzkie i fińskie), zresztą najmniej tu potrzebne, jako że Skandynawowie powszechnie mówią świetnie po angielsku; jest i indeks nazw geograficznych. Ten ostatni uświadamia nam, jak olbrzymia jest Skandynawia, tak bliska, a tak nam mało znana.

Jest w tytule pewna przesada, niemniej olbrzymia Skandynawia kusi niezmierzonymi przestrzeniami i naturalną przyrodą. Niewielka liczba mieszkańców tylko podkreśla ich zależność od sił natury. I choć Dania, Norwegia, Szwecja i Finlandia mają nowoczesne oblicza, to najciekawszym magnesem jest dzika przyroda.

Omawialiśmy już w tym miejscu przewodniki Petera Zrałka (Turcja, Portugalia), ceniąc je za subiektywizm i wiarygodność. Kolejny, zapraszający do Kariny bodaj najlepiej autorowi znanej, niesie te same walory. Owszem, zawiera niezbędne, a dostępne także w innych publikacjach wiadomości, ale sugestywna relacja z miejsca, które poznał sam, sprawia, że przewodnik czyta się niemal jak reportaż.

Wydawca oferuje własną metodologię poznawania Skandynawii. Najpierw oferuje 10 tras, które prowadzą do najciekawszych zdaniem edytora i autora miejsc, takich jak choćby: jezioro Vaetern, Kanał Go-tajski, twierdze południowej Norwegii, fiordy zachodniego wybrzeża, szwedzkie rezydencje królewskie, czy szlak przez fińską Karelię. Oferta jest krajoznawcza, ale znacząca w niej jest także informacja kulturalna. Dopiero gdy czytelnik zdecyduje, co chce w Skandynawii poznawać, zostaje otwarta przed nim całkiem spora turystyczna encyklopedia. Opisy miejsc są drobiazgowe, informacje aktualne, wiele rad jest bezcennych i pozwala uniknąć problemów. Mapy i plany ułatwiają orientację w podróży, zaś informacje o cenach pomogą w dyscyplinie budżetowej.

Książka jest ilustrowana kolorowymi fotografiami autora, zawiera podręczne minirozmówki (duńskie, norweskie, szwedzkie i fińskie), zresztą najmniej tu potrzebne, jako że Skandynawowie powszechnie mówią świetnie po angielsku; jest i indeks nazw geograficznych. Ten ostatni uświadamia nam, jak olbrzymia jest Skandynawia, tak bliska, a tak nam mało znana.

Tygodnik Angora Ł. Azik, 2014-04-13

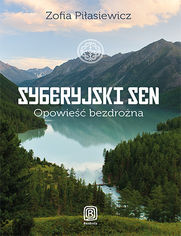

Syberyjski Sen. Opowieść bezdrożna

Nakładem Wydawnictwa Bezdroża ukazała się publikacja “Syberyjski sen. Opowieść bezdrożna“. Książka jest zapisem dwóch podróży na Syberię, które autorka – Zofia Piłasiewicz odbyła wraz z grupą przyjaciół. Najpierw wiele dni Koleją Transsyberyjską, potem marszem przez tajgę, wreszcie drogą wodną, nurtem Jeniseju, Chamsary i Uług-O. To zapis walki z wodnym żywiołem, opowieść, która wciąga, snuje się jak dym z ogniska i zaprasza, by dołączyć. Autorka opisuje nie tylko swoje spotkania z niesamowitą przyrodą, ale również z miejscową ludnością.

Zamierzaliśmy poznawać Tuwę z perspektywy rzek Issyk-Sug, Chamsara i Bij-Chiem (Wielki Jenisej), Uług-O. Ale spływy to jedynie pretekst do niezwykłego spotkania z tą dziką i jakże piękną przyrodą. Do kontaktu z niezwykłymi mieszkańcami tych ziem. – pisze Zofia Piłasiewicz –Podróże do Tuwy pozwoliły nam dotknąć jakiejś niezwykłej esencji życia… i już na zawsze w nas pozostały.

Zofia Piłasiewicz z zawodu jest psychologiem, z zamiłowania podróżniczką. W 2005 roku otrzymała wyróżnienie od Kapituły Ogólnopolskich Spotkań Podróżników, Żeglarzy i Alpinistów Kolosy 2005 za przejmującą relację ze spływu rzekami Tuwy – jednej z najbardziej egzotycznych i najpiękniejszych republik Syberii.

Zamierzaliśmy poznawać Tuwę z perspektywy rzek Issyk-Sug, Chamsara i Bij-Chiem (Wielki Jenisej), Uług-O. Ale spływy to jedynie pretekst do niezwykłego spotkania z tą dziką i jakże piękną przyrodą. Do kontaktu z niezwykłymi mieszkańcami tych ziem. – pisze Zofia Piłasiewicz –Podróże do Tuwy pozwoliły nam dotknąć jakiejś niezwykłej esencji życia… i już na zawsze w nas pozostały.

Zofia Piłasiewicz z zawodu jest psychologiem, z zamiłowania podróżniczką. W 2005 roku otrzymała wyróżnienie od Kapituły Ogólnopolskich Spotkań Podróżników, Żeglarzy i Alpinistów Kolosy 2005 za przejmującą relację ze spływu rzekami Tuwy – jednej z najbardziej egzotycznych i najpiękniejszych republik Syberii.

pojechanewakacje.pl 2014-04-07

FitMind. Schudnij bez diet

Jakiś czas temu dostałam od wydawnictwa Helion recenzencki egzemplarz książki "FitMind. Schudnij bez diet." Autorkami książki są Klaudia Pingot i Aleksandra Buchholz.

Zanim napiszę coś od siebie chciałabym Wam przedstawić to, co przeczytać można na okładce.

"Panujący we współczesnym świecie kult szczupłej i wysportowanej sylwetki miliony kobiet (i nie tylko) codziennie doprowadza do rozpaczy. Osiągnięcie wymarzonej figury zaczyna im przesłaniać inne ważne kwestie albo wręcz zamienia się w magiczne myślenie typu: jak schudnę, to wszystko zacznie mi się udawać. Takie myślenie sprawia, że katują się kolejnymi dietami cud, których efektem mogą być poważne problemy zdrowotne, zamiast uważnie przyjrzeć się swojemu życiu, swoim prawdziwym potrzebom i pragnieniom. W tej książce znajdziesz receptę na „odgrubianie” oraz przywrócenie harmonii ciała i duszy bez działania przeciwko naturze czy Twojej własnej fizjologii.

W kolejnych rozdziałach znajdziesz twarde dowody na to, że nie warto ulegać aktualnym wyznacznikom „idealnej sylwetki”, ale także dowiesz się, że w ślad za równowagą duchową podąża równowaga cielesna. Twoje ciało samo wróci do stanu optymalnego, jeśli Twoja dusza, Twoje przekonania i Twoje nawyki zmienią się na dobre. Dlatego właśnie w tej książce nie znajdziesz porad dotyczących tego, co jeść, jak ćwiczyć i jakie kryteria powinnaś spełniać. Jej autorki pragną Ci za to pokazać, jak zaprogramować umysł, emocje, zachowania w drodze do pięknego i atrakcyjnego wyglądu, a przede wszystkim do osiągnięcia wewnętrznej spójności i harmonii."

Książka ta napisana jest przyjemnym, zrozumiałym językiem. Na początku poznajemy Basię, a raczej mamy możliwość czytania jej bloga - pamiętnika, co dodatkowo urozmaica nam lekturę. Dzięki temu czytelnik ma wrażenie, że nie jest sam ze swoimi problemami, myślami, codziennymi zmaganiami.

Dodatkowo możemy pogłębić naszą wiedzę na temat anoreksji, bulimii, czy ortoreksji - a jak wiadomo lepiej tym chorobom zapobiegać.

W książce znajdziemy także ciekawe ćwiczenia, które pozwolą nam uwolnić się od błędnych myśli i wprowadzić te, dzięki którym osiągniemy sukces.

Zanim napiszę coś od siebie chciałabym Wam przedstawić to, co przeczytać można na okładce.

"Panujący we współczesnym świecie kult szczupłej i wysportowanej sylwetki miliony kobiet (i nie tylko) codziennie doprowadza do rozpaczy. Osiągnięcie wymarzonej figury zaczyna im przesłaniać inne ważne kwestie albo wręcz zamienia się w magiczne myślenie typu: jak schudnę, to wszystko zacznie mi się udawać. Takie myślenie sprawia, że katują się kolejnymi dietami cud, których efektem mogą być poważne problemy zdrowotne, zamiast uważnie przyjrzeć się swojemu życiu, swoim prawdziwym potrzebom i pragnieniom. W tej książce znajdziesz receptę na „odgrubianie” oraz przywrócenie harmonii ciała i duszy bez działania przeciwko naturze czy Twojej własnej fizjologii.

W kolejnych rozdziałach znajdziesz twarde dowody na to, że nie warto ulegać aktualnym wyznacznikom „idealnej sylwetki”, ale także dowiesz się, że w ślad za równowagą duchową podąża równowaga cielesna. Twoje ciało samo wróci do stanu optymalnego, jeśli Twoja dusza, Twoje przekonania i Twoje nawyki zmienią się na dobre. Dlatego właśnie w tej książce nie znajdziesz porad dotyczących tego, co jeść, jak ćwiczyć i jakie kryteria powinnaś spełniać. Jej autorki pragną Ci za to pokazać, jak zaprogramować umysł, emocje, zachowania w drodze do pięknego i atrakcyjnego wyglądu, a przede wszystkim do osiągnięcia wewnętrznej spójności i harmonii."

Książka ta napisana jest przyjemnym, zrozumiałym językiem. Na początku poznajemy Basię, a raczej mamy możliwość czytania jej bloga - pamiętnika, co dodatkowo urozmaica nam lekturę. Dzięki temu czytelnik ma wrażenie, że nie jest sam ze swoimi problemami, myślami, codziennymi zmaganiami.

Dodatkowo możemy pogłębić naszą wiedzę na temat anoreksji, bulimii, czy ortoreksji - a jak wiadomo lepiej tym chorobom zapobiegać.

W książce znajdziemy także ciekawe ćwiczenia, które pozwolą nam uwolnić się od błędnych myśli i wprowadzić te, dzięki którym osiągniemy sukces.

zdrowa-przemiana.blogspot.com 2014-04-08

Monitorowanie otoczenia z Arduino

Nowo wydana przez wydawnictwo Helion książka, Monitorowanie otoczenia z arduino jest wprowadzeniem w świat elektroniki i mikroprocerorów. Autorzy w bardzo prosty i czytelny sposób pokazują jak wykonać efektowne i praktyczne projekty. Wszystkie projekty prezentowane w książce bazują na platformie arduino, która jest idealnym wyborem dla początkującego elektronika programisty.

Projekty jakie są opisywane w książce to:

• miernik promieniowania EMI

• miernik przewodności wody

• wskaźnik poziomu hałasu

• licznik Geigera

• czujnik wilgotności i temperatury

Ponadto pokazuje jak używać różnych metod prezentacji danych, od wskaźnika opartego na diodach LED przez wyświetlacz 4-znakowy, aż po wysyłanie wyników pomiarów przez sieć internetową.

Dużą zaletą książki jest także wprowadzenie teoretyczne do każdego z mierzonych zjawisk. Jednak czytelnik nie zostaje zawalony dużą i skomplikowaną wiedzą, ale tylko poznaje podstawowe zasady dzięki którym może poznać zjawisko nie tracąc na to wielu godzin.

Bardzo mi się też spodobały fragmenty zachęcające do własnych eksperymentów, a nie podążanie ślepo za książką. W wstępie znajduje się fragment mówiący o metodach pracy, tak aby mieć kontrolę nad tym co się robi. Przedstawiono kilka kroków które na pewno pomogą każdemu początkującemu elektronikowi.

Dział który mi zaciekawił to Mierzenie promieniowania i udostępnianie danych w internecie. Autorzy pokazują w nim jak wykonać licznik Geigera, wykonywać pomiary, a następnie zaprezentować te dane w internecie w specjalnym serwisie. Dzięki licznym komentarzom w kodzie potrzebnego programu jest on bardzo czytelny i łatwo można zrozumieć jak działa urządzenie.

Dla zaawansowanego elektronika książka może się wydać mało konkretna, ale polecam ją każdemu kto chcę rozpocząć przygodę z elektroniką oraz programowaniem mikroprocesorów. Jest to przejrzysty podręcznik i na pewno ktoś kto ma choć minimalne zacięcie do majsterkowania na pewno sobie świetnie poradzi z wykonywaniem zawartych w książce projektów.

Projekty jakie są opisywane w książce to:

• miernik promieniowania EMI

• miernik przewodności wody

• wskaźnik poziomu hałasu

• licznik Geigera

• czujnik wilgotności i temperatury

Ponadto pokazuje jak używać różnych metod prezentacji danych, od wskaźnika opartego na diodach LED przez wyświetlacz 4-znakowy, aż po wysyłanie wyników pomiarów przez sieć internetową.

Dużą zaletą książki jest także wprowadzenie teoretyczne do każdego z mierzonych zjawisk. Jednak czytelnik nie zostaje zawalony dużą i skomplikowaną wiedzą, ale tylko poznaje podstawowe zasady dzięki którym może poznać zjawisko nie tracąc na to wielu godzin.

Bardzo mi się też spodobały fragmenty zachęcające do własnych eksperymentów, a nie podążanie ślepo za książką. W wstępie znajduje się fragment mówiący o metodach pracy, tak aby mieć kontrolę nad tym co się robi. Przedstawiono kilka kroków które na pewno pomogą każdemu początkującemu elektronikowi.

Dział który mi zaciekawił to Mierzenie promieniowania i udostępnianie danych w internecie. Autorzy pokazują w nim jak wykonać licznik Geigera, wykonywać pomiary, a następnie zaprezentować te dane w internecie w specjalnym serwisie. Dzięki licznym komentarzom w kodzie potrzebnego programu jest on bardzo czytelny i łatwo można zrozumieć jak działa urządzenie.

Dla zaawansowanego elektronika książka może się wydać mało konkretna, ale polecam ją każdemu kto chcę rozpocząć przygodę z elektroniką oraz programowaniem mikroprocesorów. Jest to przejrzysty podręcznik i na pewno ktoś kto ma choć minimalne zacięcie do majsterkowania na pewno sobie świetnie poradzi z wykonywaniem zawartych w książce projektów.

Robotyka.net.pl 2014-04-08

Social media to ściema

Kiedy ktoś wmawia wam, że przez Facebooka da się sprzedać absolutnie wszystko, a najlepszą metodą na sukces jest konto na Twitterze, warto mieć pod ręką sole trzeźwiące w postaci książki amerykańskiego analityka Internetu.

Tygodnik Do Rzeczy 2014-04-07