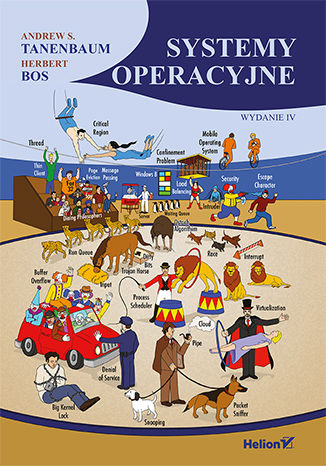

Systemy operacyjne. Wydanie IV Andrew S. Tanenbaum, Herbert Bos

- Autorzy:

- Andrew S. Tanenbaum, Herbert Bos

- Wydawnictwo:

- Helion

- Wydawnictwo:

- Helion

- Ocena:

- Stron:

- 1136

- Druk:

- oprawa twarda

- Dostępne formaty:

-

PDFePubMobi

Sprawdź nowe wydanie

Systemy operacyjne. Wydanie V

Andrew S. Tanenbaum, Herbert Bos

Opis

książki

:

Systemy operacyjne. Wydanie IV

Wszystko o systemach operacyjnych!

System operacyjny to niezwykle złożone środowisko, które zarządza Twoim sprzętem, uprawnieniami i setkami innych rzeczy. Jednak jego najważniejszym zadaniem jest uruchamianie programów, z których chcą korzystać użytkownicy. Edytory tekstów, programy graficzne, księgowe i inne nie mogłyby istnieć, gdyby nie możliwości współczesnych systemów operacyjnych.Jeżeli chcesz poznać niuanse ich działania, najlepsze sposoby optymalizacji ich pracy oraz podstawy administrowania, trafiłeś na genialną książkę. Jest to kolejne wydanie światowego bestsellera, w którym w jasny sposób przedstawione zostały kluczowe informacje na temat systemów operacyjnych. W trakcie lektury poznasz dostępne systemy, ich możliwości, zalety oraz wady. Zaznajomisz się z fachowymi pojęciami oraz słownictwem. W kolejnych rozdziałach znajdziesz tematy związane z zarządzaniem procesami i wątkami. Dowiesz się, jak zorganizowane są pliki na dysku, czym jest wirtualizacja oraz dlaczego systemy są podatne na ataki. Ta książka jest obowiązkową lekturą dla pasjonatów informatyki chcących zrozumieć, jak pracują ich komputery.

Dzięki tej książce:

- dowiesz się, czym są proces i wątek

- poznasz zalety i wady dostępnych systemów operacyjnych

- zanalizujesz organizację plików na Twoim dysku

- poznasz fachowe słownictwo

- pogłębisz swoją informatyczną wiedzę

Idealna lektura dla każdego pasjonata informatyki!

Andrew S. Tanenbaum — profesor informatyki, zdobywca grantu European Research Council Advanced na badania nad niezawodnością w systemach komputerowych. Prowadził badania związane z kompilatorami, systemami operacyjnymi oraz sieciami komputerowymi. jest cenionym publicystą.

Herbert Bos — profesor na Uniwersytecie w Amsterdamie. Jego prace poruszają zagadnienia takie jak bezpieczeństwo oraz wsparcie sieci komputerowych w systemach operacyjnych. Jest zaangażowany w projekty MINIX 3 oraz Rosetta.

Wybrane bestsellery

Helion - inne książki

Dzięki opcji "Druk na żądanie" do sprzedaży wracają tytuły Grupy Helion, które cieszyły sie dużym zainteresowaniem, a których nakład został wyprzedany.

Dla naszych Czytelników wydrukowaliśmy dodatkową pulę egzemplarzy w technice druku cyfrowego.

Co powinieneś wiedzieć o usłudze "Druk na żądanie":

- usługa obejmuje tylko widoczną poniżej listę tytułów, którą na bieżąco aktualizujemy;

- cena książki może być wyższa od początkowej ceny detalicznej, co jest spowodowane kosztami druku cyfrowego (wyższymi niż koszty tradycyjnego druku offsetowego). Obowiązująca cena jest zawsze podawana na stronie WWW książki;

- zawartość książki wraz z dodatkami (płyta CD, DVD) odpowiada jej pierwotnemu wydaniu i jest w pełni komplementarna;

- usługa nie obejmuje książek w kolorze.

Masz pytanie o konkretny tytuł? Napisz do nas: sklep@ebookpoint.pl

Książka drukowana

Oceny i opinie klientów: Systemy operacyjne. Wydanie IV Andrew S. Tanenbaum, Herbert Bos

(6)-

6

-

5

-

4

-

3

-

2

-

1

5.3(4)

(1)

(0)

(1)

(0)

(0)

Oceny i opinie poprzedniego wydania

więcej opinii